Как защитить ключи и данные при работе с Grok API

Работа с Grok API открывает широкие возможности для интеграции искусственного интеллекта в приложения, сайты и внутренние сервисы. Однако любая интеграция API подразумевает взаимодействие с конфиденциальными данными и ключами доступа, а значит — требует внимательного отношения к вопросам безопасности. Утечка ключей или неправильное хранение пользовательских данных может привести к компрометации проекта, потере контроля над API-запросами и даже блокировке аккаунта.

Поэтому грамотная защита данных и ключей при работе с Grok API — не просто техническая задача, а основа устойчивой инфраструктуры.

Введение в безопасность Grok API

Когда разработчики получают доступ к Grok API, им выдаются ключи — уникальные токены, которые подтверждают подлинность приложения и определяют уровень доступа. Эти ключи аналогичны паролям: потеря или публикация одного из них может позволить злоумышленнику выполнять запросы от имени владельца, расходовать лимиты и получать чувствительную информацию.

Чтобы минимизировать риск, важно понимать не только как использовать ключи, но и как их защищать на всех уровнях: от локальной разработки до облачных развертываний. Важно учесть все аспекты — хранение, передача, журналирование и мониторинг.

Основные принципы защиты данных и ключей

Любая работа с API требует следования базовым принципам безопасности. Они универсальны, но при работе с Grok API имеют особое значение из-за сложности запросов и возможности обработки пользовательских данных. Принципы можно сформулировать так: минимизация доступа, шифрование, изоляция, обновление и аудит.

Минимизация означает, что каждый компонент должен иметь только те права, которые ему действительно необходимы. Если ключ используется для тестирования, он не должен иметь доступ к продуктивным данным. Шифрование — это защита ключей и ответов API в процессе передачи и хранения. Изоляция подразумевает, что ключи и конфигурации не должны храниться в одном месте с кодом, а обновление — это регулярная ротация токенов. Наконец, аудит — это постоянный контроль активности, логов и аномалий в использовании API.

Где хранить и как использовать ключи Grok API

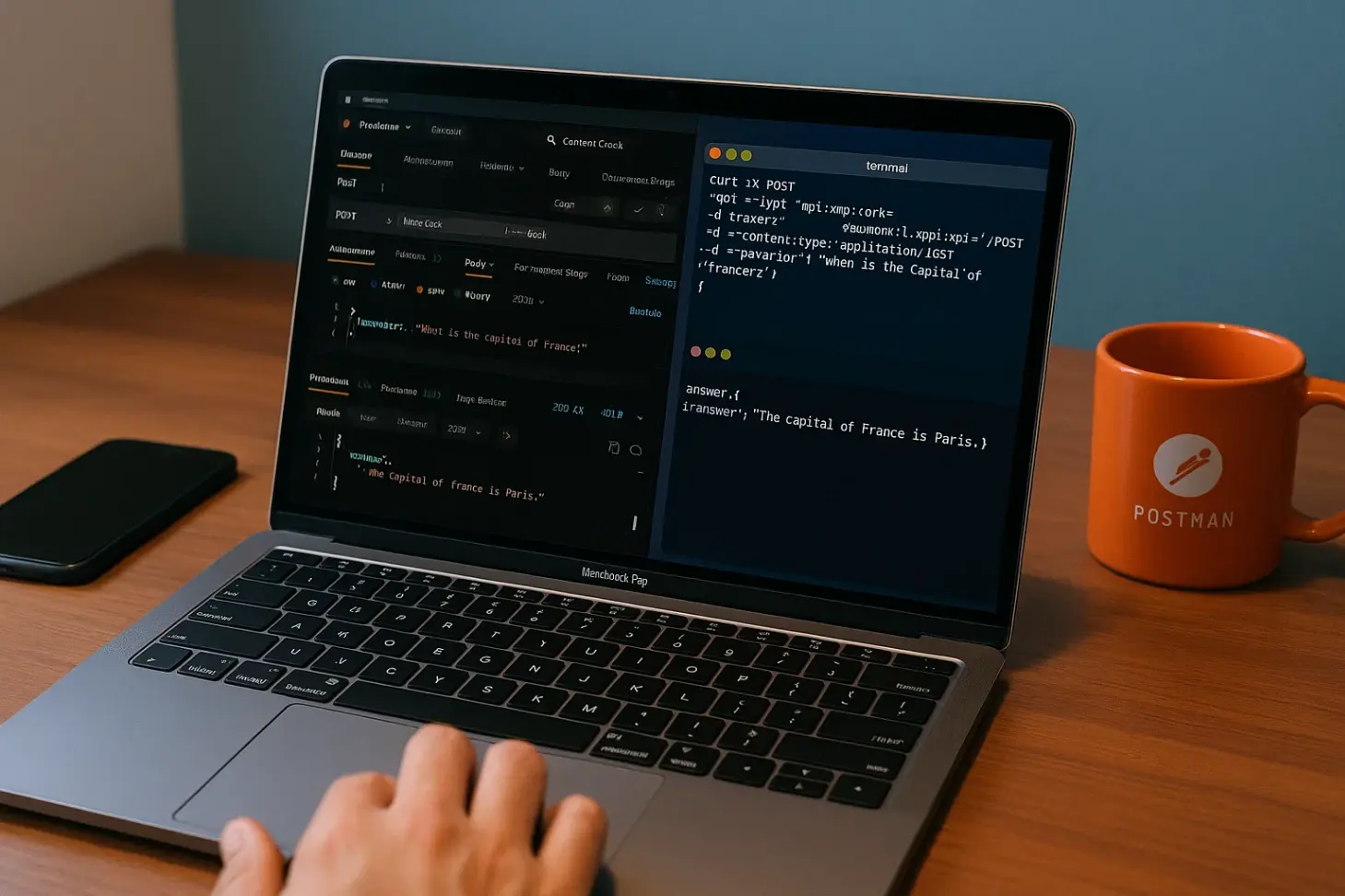

Ключи Grok API нельзя хранить в открытом виде в коде, особенно если проект публикуется в репозиториях вроде GitHub. Любой человек, получивший доступ к репозиторию, может мгновенно найти и использовать ключ. Правильный способ — это хранение в защищённой среде, недоступной напрямую из кода.

Наиболее распространённые способы защиты включают использование переменных окружения, секретных хранилищ и инструментов управления секретами в облаке. При этом важно не только хранить ключи безопасно, но и ограничить круг пользователей и систем, которые могут их читать.

Безопасные и небезопасные способы хранения ключей

Перед тем как перейти к практическим аспектам, важно понимать различие между безопасными и небезопасными методами хранения:

| Подход | Безопасность | Комментарий |

|---|---|---|

| Хранение ключа в исходном коде | ❌ | Самая опасная практика, ключ может быть случайно опубликован |

| Переменные окружения (.env) | ✅ | Хорошее решение при правильной настройке доступа |

| Секретные менеджеры (AWS Secrets Manager, Vault, Google Secret Manager) | ✅✅ | Лучший вариант для производственных систем |

| Локальный файл конфигурации без шифрования | ⚠️ | Допустимо только для тестов и без доступа в сеть |

| Встроенный в скрипт временный ключ | ⚠️ | Можно использовать при изоляции окружения и удалении после тестов |

Такая систематизация помогает выработать внутренние стандарты безопасности, особенно в командах, где над одним проектом работают несколько человек.

Управление доступом и разграничение прав

Даже если ключ хранится безопасно, риск утечки возрастает при избыточных правах. Grok API поддерживает многоуровневую систему прав и токенов, что позволяет гибко настраивать доступ. Разработчикам важно применять принцип наименьших привилегий — то есть предоставлять ровно столько прав, сколько необходимо для выполнения задачи.

Если приложение использует несколько модулей, стоит создать отдельные ключи для каждого из них. Например, один ключ может работать только с аналитикой, другой — с пользовательскими запросами. В случае компрометации одного токена не будет риска для всей системы.

Важно также отслеживать активность ключей и периодически проверять, какие из них действительно используются. Неактивные ключи стоит деактивировать, а активные — регулярно ротировать. Этот процесс можно автоматизировать, чтобы свести к минимуму человеческий фактор.

Контроль и аудит ключей Grok API

Чтобы убедиться, что ключи используются корректно, необходимо внедрить систему мониторинга. Она должна отслеживать не только успешные запросы, но и аномальные действия: резкое увеличение числа вызовов, обращения с неизвестных IP-адресов или необычные параметры в запросах.

Перед внедрением такой системы стоит подготовить перечень метрик. Например:

- Количество вызовов API в сутки;

- Список IP-адресов, с которых поступают запросы;

- Общее время отклика сервера;

- Количество ошибок авторизации.

Эти показатели помогут вовремя заметить, если ключ используется злоумышленником или ботом. Важно не просто собирать логи, но и анализировать их в реальном времени, используя инструменты вроде SIEM-систем.

Шифрование данных при работе с Grok API

Любая информация, передаваемая между вашим приложением и Grok API, должна быть защищена. Это достигается с помощью шифрования как на транспортном уровне (TLS), так и на уровне хранения данных.

Для разработчиков важно убедиться, что все обращения происходят исключительно по HTTPS, а внутренние данные, получаемые от API, не сохраняются в открытом виде. Особенно это касается временных логов и кешей.

В случае, если приложение обрабатывает персональные данные пользователей, стоит внедрить дополнительный уровень шифрования. Например, зашифровывать идентификаторы пользователей, текстовые поля или метаданные до отправки в API. Даже если злоумышленник получит доступ к временным файлам, он не сможет восстановить исходные данные без ключей шифрования.

В середине реализации стоит уделить внимание внутренней защите. Многие разработчики делают ошибку, полагаясь исключительно на HTTPS. Однако утечка может произойти изнутри: при логировании, отладке или резервном копировании. Поэтому стоит включить в политику безопасности внутреннее шифрование и ограничение логирования конфиденциальных данных.

Перечень мер внутренней защиты

Когда система уже использует Grok API, важно не ограничиваться хранением ключей. Защита должна охватывать весь цикл обработки данных. Для этого стоит внедрить следующие меры:

- Использование разных токенов для тестовой и боевой среды.

- Шифрование всех файлов резервного копирования.

- Запрет на логирование чувствительных полей.

- Регулярное обновление зависимостей и библиотек.

- Контроль прав доступа к системным файлам и окружениям.

Такой подход помогает избежать неочевидных рисков и делает архитектуру проекта более устойчивой даже при человеческих ошибках.

Защита пользовательских данных при интеграции Grok API

Помимо самих ключей, Grok API часто обрабатывает пользовательские данные: запросы, профили, сообщения и другие формы контента. Эти данные должны быть защищены в соответствии с принципами конфиденциальности и регламентами вроде GDPR.

Разработчикам стоит использовать анонимизацию и псевдонимизацию. Например, вместо передачи реального имени можно использовать идентификатор пользователя, а саму информацию хранить отдельно от токенов API.

Также важно информировать пользователей о том, какие данные собираются и зачем. Это не только правовое требование, но и элемент доверия к сервису. Если данные передаются через API, нужно убедиться, что они не содержат лишней информации, которая может быть использована для идентификации личности.

Практические рекомендации по защите ключей Grok API

С точки зрения организации процессов, безопасность API — это не разовая задача, а постоянный цикл. Сначала настраивается безопасное хранение и использование, затем проводится аудит, ротация и обновление токенов.

Полезно внедрить систему внутренней документации, где описано, какие ключи за что отвечают, кто имеет к ним доступ и когда они были выданы. Это облегчает управление и предотвращает путаницу.

Стоит также использовать инструменты контроля утечек. Некоторые сервисы позволяют отслеживать появление ваших ключей в открытых источниках и уведомляют при обнаружении. Это особенно актуально, если проект активно развивается и участвует в интеграциях с внешними платформами.

Наконец, важно понимать, что ни один метод не гарантирует абсолютную безопасность. Но сочетание нескольких уровней защиты — безопасного хранения, шифрования, ограниченного доступа и мониторинга — создаёт устойчивую систему, в которой даже при отдельной ошибке риск остаётся минимальным.

Заключение

Безопасность при работе с Grok API — это не просто технический аспект, а стратегическая задача. Надёжная защита ключей и данных обеспечивает стабильность приложения, защищает репутацию компании и повышает доверие пользователей. Разработчики, внедряющие Grok API, должны учитывать весь спектр рисков — от утечки токенов до компрометации внутренних логов.

Главное — не рассматривать безопасность как добавочную функцию. Это часть архитектуры проекта, которая должна проектироваться с самого начала. Только комплексный подход, включающий хранение, контроль, шифрование и обучение команды, способен гарантировать, что данные и ключи останутся под надёжной защитой.